2017年第二季度,全球网络安全格局持续演变,网络攻击手段日益复杂化、产业化。中新网安安全研究院发布的《2017Q2威胁情报报告》为这一时期的互联网安全态势提供了权威的切片分析。该报告不仅梳理了当季突出的安全事件与攻击趋势,更深入揭示了攻击者策略的转变及对互联网安全服务的深远影响,为行业防御体系的构建与升级指明了方向。

一、 主要威胁态势:勒索软件肆虐与定向攻击升级

报告指出,2017年Q2最显著的特征是勒索软件(如WannaCry、Petya/NotPetya的变种)在全球范围内的大规模爆发。这类攻击已从“广撒网”式传播,转向针对关键基础设施、大型企业的精准打击,破坏性极强,直接导致业务中断与重大经济损失。高级持续性威胁(APT)活动依然活跃,攻击目标明确指向政府、能源、金融等高价值部门,攻击链更隐蔽,潜伏期更长,数据窃取与间谍活动是其主要目的。

二、 攻击技术演进:漏洞利用产业化与防御规避常态化

在技术层面,报告强调了漏洞利用的“武器化”与“服务化”。影子经纪人(Shadow Brokers)等组织泄露的NSA网络武器被广泛整合进攻击工具包,降低了攻击的技术门槛。零日漏洞及N-day漏洞(已公布补丁但未及时修复的漏洞)的利用速度加快。攻击者大量采用无文件攻击、内存攻击、合法工具滥用(如PowerShell、PsExec)以及复杂的混淆技术,以绕过传统基于特征码的杀毒软件和边界防护设备,对检测与响应能力提出了更高要求。

三、 对互联网安全服务的核心启示

基于上述威胁情报,报告对互联网安全服务的发展提出了几项关键启示:

- 从被动防护到主动威胁狩猎:安全服务需超越传统的被动告警与封堵,建立主动的威胁情报驱动机制。通过整合内外部情报(如IoC指标、TTP战术技术流程),进行持续性监控和深度分析,提前发现潜伏的威胁。

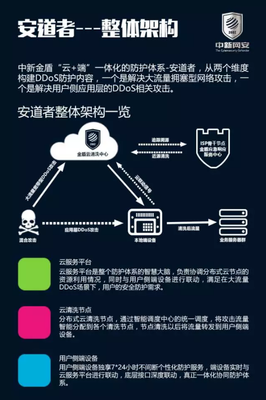

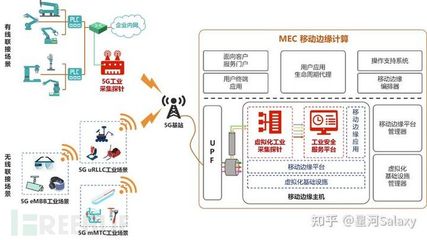

- 构建纵深防御与协同联动体系:单点防护已无法应对复杂攻击。安全服务应帮助企业构建从终端、网络到云端的多层次纵深防御,并确保各安全组件(如EDR、NDR、SIEM)之间能够信息共享、协同联动,实现全局可视与快速响应。

- 强化端点检测与响应能力:鉴于无文件攻击和合法工具滥用的盛行,专注于端点行为的检测与响应(EDR)变得至关重要。安全服务需提供能够记录详细端点活动、支持回溯分析和快速遏制威胁的EDR解决方案。

- 重视数据安全与备份恢复:面对勒索软件的毁灭性打击,除了加强预防,必须将数据备份与灾难恢复计划提升到核心战略位置。安全服务应帮助客户建立可靠、隔离的备份机制和高效的应急响应流程,确保业务连续性。

- 提升人员意识与技能:再好的技术也需要人来操作。报告强调,社会工程学攻击(如钓鱼邮件)仍是初始入侵的主要突破口。因此,持续的安全意识培训与专业安全运营团队的能力建设,是安全服务不可或缺的一环。

四、 未来展望:情报共享与智能防御

中新网安研究院的报告最终指向一个更开放、更智能的未来。威胁情报的有效性依赖于行业乃至全球范围内的共享与合作。利用人工智能与机器学习技术处理海量安全数据,实现自动化威胁分析、异常行为识别和预测性防御,将成为下一代互联网安全服务的核心竞争力。

《2017Q2威胁情报报告》如同一面镜子,既照见了当年第二季度网络空间的危机四伏,也映照出互联网安全服务必须坚定迈向的路径:即以深度威胁情报为眼,以纵深协同防御为盾,以主动智能响应为剑,方能在持续演进的网络攻防战中守护数字世界的安全。